この記事で紹介している製品

おことわり

この記事は、2020年1月にQiitaに投稿した記事などを加筆修正したものです。

また、この記事のオリジナルは日本語で書かれています。記事が日本語以外の言語で表示されている場合、それは機械翻訳の結果です。当社は機械翻訳の精度に責任を負いません。

はじめに

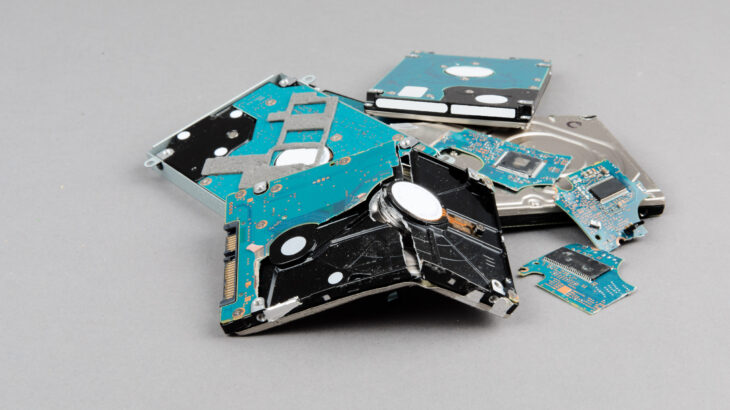

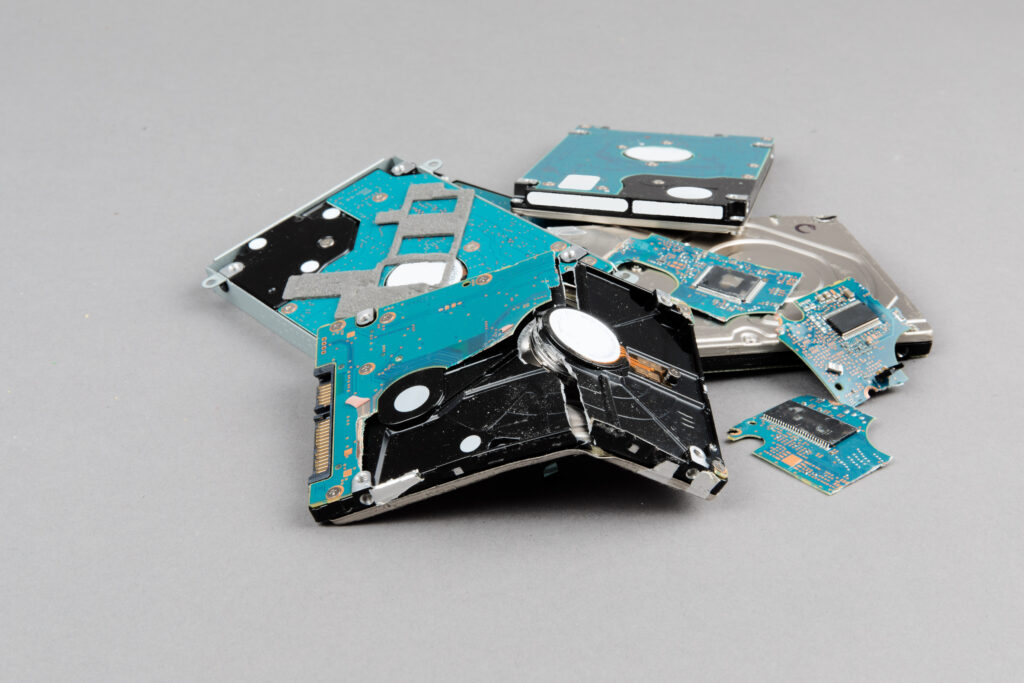

2019年12月に「個人情報が保存された自治体のハードディスクドライブ(HDD)が、廃棄処理委託先業者の従業員によりデータ復元可能な状態のまま転売された」という事案が発覚しました。

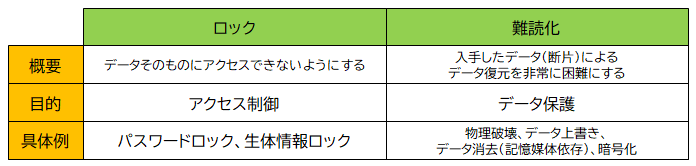

そこで今回は、SSDの安全な廃棄のために使用すべき機能としてロックと難読化を説明します。

まとめ

- SSDの廃棄時は「ロック」と「難読化」によりデータ漏洩リスクを最小限に抑えるべき

- 難読化方法は政府機関向けガイドラインなどを参照して決定可能

- ロックや難読化に使用するコマンドや機能はほとんどがオプションであり、SSDのサポート有無確認が必要

廃棄時に重要な機能

SSDの廃棄時は、SSDに記録されたデータへの正規アクセス権を持つ人や組織から、正規アクセス権を持たない人や組織に、廃棄対象のSSDが物理的に渡されます。

この時に重要になるのが、ロックと難読化という2つの機能です(図1)。

ロック

ロック機能は、権限を有する人(アカウント)のみSSDへのアクセス(データ読み書きだけでなくログ読み出しなども含む)を許可するという「アクセス制御」の方法です。ロックしていないSSDを第三者の手に渡すことは、その第三者にデータを読み出されても構わないと表明していることと同じです。

たとえ後述する難読化が適用されていても、難読化に不備が存在した場合など何らかの方法で難読化が回避されてしまうとデータを守ることはできません。これを防ぐにはそもそもデータを読み出されないようにすることが必要不可欠です。つまり、廃棄時のロックは最低限必要なものです。

難読化

SSDの難読化で最もわかりやすい例は物理破壊です。記憶媒体であるNANDフラッシュメモリチップやコントローラチップを破壊することで記録されているデータの復元を困難にします。物理破壊以外では「3回上書き」方法が昔から良く知られています。

難読化の方法には、他にも暗号化があります。ただし、データを暗号化するだけでは不十分です。暗号化を解除するための情報(暗号鍵など)を適切に管理することで初めて難読化が実現できます。

具体的には、SSDが正規のアクセス権を持たない人に渡る時点で、復号鍵の作成に必要な情報をSSD自身が持たないもしくは取り出せないようする、復号鍵に関する情報を消す、などの措置を行い、データの復元に必要な情報がSSDに残らないようにしなければなりません。

なお、フォーマットは難読化の手段ではありません。フォーマットは「使用準備処理」です。

ロック方法

ロック方法として一般的な「パスワードロック」の場合、「パスワードを失うとデータにアクセスできなくなる」、「起動時に毎回パスワードを求められて煩雑」などのデメリットが挙げられます。

ただ「廃棄時」に限定すれば、もうデータを読み出さないため、ランダムに作成した誰も覚えられないパスワードでも構わないはずです。逆に言えば、仕様上許された最強のパスワード(例:ランダムに作成した、仕様が許す最長文字数のパスワード)を使用すべきです。

それではSATA SSDとNVMe SSDについて、具体的なロック方法を説明します。

SATA SSDの場合

SATA SSDの場合、ロック方法には2通りあります。

ひとつはSATA SSDが準拠する”ATA Command Set”という仕様の機能を使う方法で、もうひとつはTrusted Computing Group (TCG)が定めた機能を使う方法です。

後者についてはNVMe SSDで説明することにして、ここではATA Command Setが定める機能を使う方法を説明します。

ATA Command Setには、”ATA Security Feature Set”という機能が定義されており、この機能をサポートしているSATA SSDであれば「ATAパスワードロック」という機能が利用可能です。

パスワードは、BIOSで設定する方法や専用ソフトウェアで設定する方法があります。

BIOSで設定する場合、ユーザは明示的にSSDに対してパスワードを設定しなくてもATAパスワードロックのためのパスワードを設定できる場合もあります。

パスワードを設定してSSDの電源を切ると、以降電源投入直後は必ずロックされた状態になり、正しいパスワードでロックを解除しない限りSSDにはアクセスできません。

NVMe SSDの場合

実は、NVMe仕様にはSATAのATAパスワードロックと同等の機能は存在しません。このため、NVMe以外の仕様が定める機能と組み合わせて実現します。

標準化された方法には、先ほど名前を挙げたTCGが定めた機能を使用する方法があります。この方法は、SSDが対応していればSATA SSDでも使用可能です。

TCGが定めたセキュリティに関する機能群(Security Subsystem Class; SSC)には様々な機能があり、その機能を利用するとSATAのパスワードロックと同等の機能を実現できます。

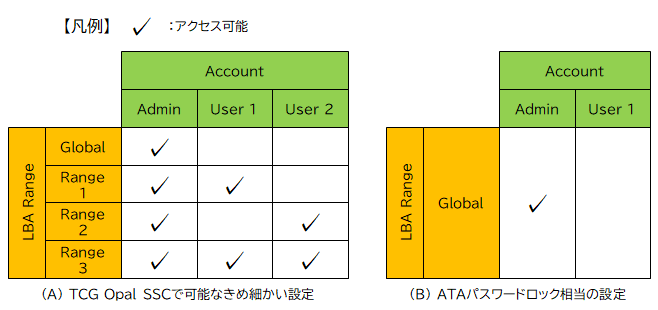

図2は、TCGのSSC (Opal SSC)で設定可能なアクセス制御のイメージです(参考文献[1][2]から筆者が作成)。

TCG Opal SSCは、図2 (A)のように細かいLBA領域(”Locking Range”と呼ばれる)単位でのアクセス制御が可能です。これを応用すれば、図2 (B)のようなATAのパスワードロック相当の設定(ストレージ全体をロックする設定)が可能です。

難読化方法

SSDに適用すべき難読化方法は政府機関向けガイドラインを参考にすることが多いです。それらのガイドラインの中では、記録されたデータの機密度やSSDの再利用有無などを基準に難読化方法を決定します。

米国では米国国立標準技術研究所(National Institute of Standards and Technology: NIST)が米国連邦政府向けに作成した文書「媒体のサニタイズに関するガイドライン(Guidelines for Media Sanitization)[3]」が相当します。”SP 800-88″というこのガイドラインの文書番号が有名です。

日本では、内閣サイバーセキュリティ戦略本部が策定した「政府機関等の情報セキュリティ対策のための統一基準(令和3年度版)[4]」(以降「統一基準」と記載)とその統一基準に沿う運用をするための考え方や具体例を示した「政府機関等の対策基準策定のためのガイドライン(令和3年度版)[5]」(以降「ガイドライン」と記載)が相当します。ここでは日本の文書とその記載内容をご紹介します。

まず統一基準では「情報の消去」を以下のように実施することを求めています。

(7) 情報の消去

「統一基準」24ページ「3.1.1 情報の取扱い」より抜粋

(a) 職員等 は、電磁的記録媒体に保存された情報が職務上不要となった場合は、速やか

に情報を消去すること。

(b) 職員等 は、電磁的記録媒体を廃棄する場合には、当該記録媒体内に情報が残留した

状態とならないよう、全ての情報を復元できないように抹消すること。

(c) 職員等 は、要機密情報である書面を廃棄する場合には、復元が困難な状態にするこ

と。

この(a)から(c)のうち、SSD廃棄時の難読化に相当する規定は(b)です。そしてガイドラインではこの(b)の規定を満たす抹消方法として以下のように記載しています。

遵守事項3.1.1(7)(b)「抹消する」について

「ファイル削除」の操作ではファイル管理のリンクが切断されるだけであり、ファイルの情報自体は抹消されずに電磁的記録媒体に残留した状態となっているおそれがある。電磁的記録媒体に記録されている情報を抹消するための方法としては、例えば、次の方法が挙げられる。「ガイドライン」100~101ページから抜粋

- データ抹消ソフトウェア(もとのデータに異なるランダムなデータを1回以上上書きすることでデータを抹消するソフトウェア)によりファイルを抹消する方法

この方法を用いる場合、ソリッドステートドライブ(以下「SSD」という。)等のフラッシュメモリタイプの電磁的記録媒体は、データ書き込み回数に制限(寿命)があることからウェアレベリングと呼ばれるディスク領域全体を均一に使用する機能を持っており、データ抹消ソフトウェアによる上書きを実施しても実際にはデータの書き込みが行われず、消去すべき情報がそのまま残ってしまう領域が発生する可能性があることに注意が必要である。同様に、データ抹消ソフトウェアがハードディスクの不良セクタ用の退避領域にアクセスすることができない場合、そこに存在する情報が残る可能性があることにも注意が必要である。- 暗号化消去を行う方法

- ATA コマンドの「Enhanced SECURITY ERASE UNIT」コマンドを使用する方法

- ハードディスクを消磁装置に入れてディスク内の全てのデータを抹消する方法

この方法を用いる場合、ハードディスクの磁気記録方式(水平磁気記録方式又は垂直磁気記録方式)に対応した消磁装置を用いる必要があることに注意が必要である。- 媒体を物理的に破壊する方法

このガイドラインに例示された方法は図1に示した難読化の具体例に対応しています。

なお、上記ガイドラインの記述のうち、データ抹消ソフトウェア使用時のSSDに関する注意喚起記述、暗号化消去の記述、具体的なATAコマンドの記述、の3つは今回(令和3年、2021年)の改訂で加えられたものです。

この2021年の改定により、「物理破壊」、「データ上書き」、「暗号化消去」、そして「(メディア依存の)データ消去」という、現時点で考えられる全ての難読化方法が盛り込まれました。

以下「データ上書き」と「暗号化消去」について簡単に説明します。

データ上書き

ガイドラインでは、上書き消去の方法として専用ソフトウェアを使う方法が記載されています。

また、「ATAコマンドの『Enhanced SECURITY ERASE UNIT』コマンドを使用する方法」も上書き消去方法のひとつです。ただ実際には「SECURITY ERASE UNITコマンドのEnhanced Eraseモード」という表現が正確です。SATA SSDがSECURITY ERASE UNITコマンドに対応していてもEnhanced Eraseモードには非対応ということもあり得ますのでご注意ください。

NVMe仕様[6]において上記ATAのSECURITY ERASE UNITコマンドのEnhanced Eraseモードに近い処理を行う機能は、SanitizeコマンドのOverwrite処理です。Sanitizeコマンドはオプション機能ですので、お使いもしくはご検討中のNVMe SSDがSanitizeコマンドとOverwrite処理に対応しているかどうかの確認が必要です。

暗号化消去

暗号化消去については、統一基準にて以下のように定義されています。

「暗号化消去」とは、情報を電磁的記録媒体に暗号化して記録しておき、情報の抹消が必要になった際に 情報の復号に用いる鍵を抹消することで情報の復号を不可能にし、情報を利用不能にする論理的削除方法をいう。暗号化消去に用いられる暗号化機能の例としては、ソフトウェアによる暗号化(WindowsのBitLocker等)、ハードウェアによる暗号化(自己暗号化ドライブ(Self Encrypting Drive)等)などがある。

「統一基準」6ページ「1.3 用語定義」より抜粋

つまり、常時暗号化を有効にした状態で運用し、廃棄時にその暗号化されたデータの復号に必要な情報(暗号鍵だけとは限らない)を全て破棄する、という方法です。

上書き消去は実際にデータを書き込むため、SSDの容量や性能により処理時間が長くなることが多いです。これに対して、暗号化消去は限られた情報の消去だけで済むため処理時間がとても短いことが期待できます。

ただし、ソフトウェア暗号化とハードウェア暗号化いずれの実現方法でも、暗号化消去の難読化効果を担保するためには使用する暗号アルゴリズムなどに条件があります。詳細は別の解説記事をご覧ください。

ハードウェア(SSD)による暗号化を適用した場合、この暗号化消去は、ATAではCRYPTO SCRAMBLE EXTコマンド、NVMeではFormatNVMコマンドのCryptographic EraseやSanitizeコマンドのCrypto Eraseで実行可能です。これらのコマンドと処理はオプション機能ですので、お使いもしくはご検討中のSSDの対応状況をご確認ください。

おわりに

この記事では、SSDの安全な廃棄に欠かせない「ロック」と「難読化」をご説明しました。

SSDのデータセキュリティは、通常運用中だけでなくドライブの廃棄時の措置まで含めた計画を立てることで初めて完成します。

SSDをお使いの環境や機能に合わせて今回ご説明した「ロック」と「難読化」を組み合わせることで、高いセキュリティでの運用を実現していただければ幸いです。

References

[1] 渡部 善寿、「TCG Opalの特徴と仕様の概要」、TCG日本支部 第2回公開ワークショップ、2010年11月4日

[2] 小谷 誠剛、「TCG関連から見る鍵管理」、NPO日本ネットワークセキュリティ協会 鍵管理勉強会 第2回鍵管理勉強会、2012年7月3日

[3] National Institute of Standards and Technology (NIST), “Guidelines for Media Sanitization”, SP 800-88, Rev.1, December 2014

[4] サイバーセキュリティ―戦略本部、「政府機関等の情報セキュリティ対策のための統一基準(令和3年度版)」、2021年7月7日

[5] サイバーセキュリティ―戦略本部、「政府機関等の対策基準策定のためのガイドライン(令和3年度版)」、2021年7月7日

[6] NVM Express, “NVM Express Base Specification”, Revision 1.4, June, 2019

他社商標について

記事中には登録商標マークを明記しておりませんが、記事に掲載されている会社名および製品名等は一般に各社の商標または登録商標です。

記事内容について

この記事の内容は、発表当時の情報です。予告なく変更されることがありますので、あらかじめご了承ください。